简单说一下,不截图了。

先说关闭缩略图

后台 – 设置 – 媒体设置

把所有的选项都改成0,保存

打开 https://www.你的网址.com/wp-admin/options.php

按ctrl + f 找到 medium_large_size_w

属性改成 0 ,保存。

删掉已经存在的缩略图

如果你发表的文章,上传的图片不多,并且你使用了类似宝塔面板,可以直接去宝塔的文件,找到图片文件上传的目录,手动勾选删除。

第二种方法就是 安装一个叫做 DNUI 的插件(ASP300不推荐 不好用),https://wordpress.org/plugins/dnui-delete-not-used-image-wordpress/

这个插件可以查找出没有被使用的图片

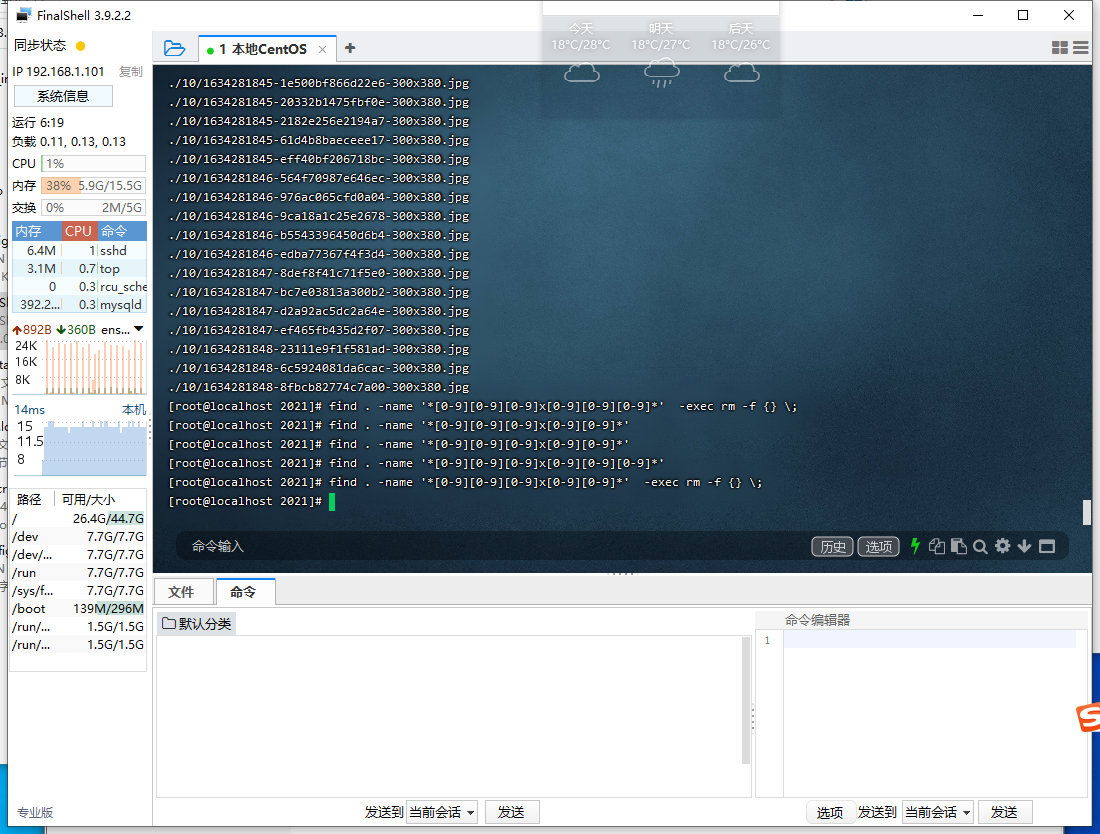

还有一种方法,就是连接上SSH 终端,登录root账号

用 cd 命令打开图片存放的位置

比如我的这个mfpud网站,设置了自定义的上传路径,根目录的static文件夹

打开命令就是 cd /www/wwwroot/mfpud.com/static/2020

cd 是打开文件位置,后面的就是文件夹路径了,2020是按年份存放的意思

如果你开启了图片重命名,那么图片的原文件一般都是有一定的规律,比如随机举例一个文件 1591162694-2a48add74c8dfa7.jpg

这个图片的缩略图一般都是 1591162694-2a48add74c8dfa7.jpg 这样命名

所以就是用这样的规律批量删除

查找命令 A

查找并删除命令 A

查找命令 B

查找并删除命令 B

一般这四条命令走一遍之后,就基本没有缩略图了,有一定的危险性,注意备份图片。

最后,图片文件删除后,可能某些文章调用中,以及数据库中,还有一些带-150×150之类存在的链接地址。

可以使用Search & Replace之类的插件,把数据库中的图片连接中的多余字符去掉。

网址:https://cn.wordpress.org/plugins/better-search-replace/

也可以使用数据库的SQL执行命令,执行下面的代码来删除wordpress数据库中的缩略图带-的url链接

下面这个命令是 -三个数字x两个数字的删除方法,更多数字组合自行添加即可

以及在主题 functions.php 文件中添加的禁止生成缩略图代码

站长群集#技术教程交流Q群:280283793 (新群&禁广)

ASP300源码永久发布地址blog.tinstu.com(防失联)本站提供的资源,都来自网络,版权争议与本站无关,所有内容及软件的文章仅限用于学习和研究目的。不得将上述内容用于商业或者非法用途,否则,一切后果请用户自负,我们不保证内容的长久可用性,通过使用本站内容随之而来的风险与本站无关,您必须在下载后的24个小时之内,从您的电脑/手机中彻底删除上述内容。如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。如果有侵权之处请第一时间联系我们删除。敬请谅解! E-mail:mail@blog.tinstu.com

![[精品软件] 乐咔相机V1.00相机功能强大-ASP300源码](http://blog.tinstu.com/wp-content/uploads/2021/04/153814eqsommgo8cd6sevs.jpg)

暂无评论内容